Bagaimana Melakukan Vulnerability Assessments Paduan 2021 - Peretas memindai internet untuk mencari kelemahan sepanjang waktu, dan jika Anda tidak ingin organisasi Anda menjadi korban, Anda harus menjadi yang pertama menemukan titik lemah ini. Dengan kata lain, Anda harus mengadopsi pendekatan proaktif untuk mengelola kerentanan Anda, dan langkah penting pertama untuk mencapainya adalah melakukan penilaian kerentanan.

Baca panduan ini untuk mempelajari cara melakukan penilaian kerentanan di organisasi Anda dan tetap terdepan dari para peretas.

Vulnerability Assessment Tools

Vulnerability assessments adalah proses otomatis yang dilakukan oleh pemindai. Ini membuatnya dapat diakses oleh khalayak luas. Banyak pemindai ditujukan untuk pakar keamanan siber, tetapi ada solusi yang disesuaikan untuk manajer dan pengembang IT dalam organisasi tanpa tim keamanan khusus.

Baca Juga : Tools Online Melacak Seseorang 100% Akurat

Vulnerability scanners tersedia dalam berbagai jenis: beberapa unggul dalam pemindaian jaringan, yang lain di aplikasi web, perangkat IoT, atau keamanan kontainer. Jika Anda adalah bisnis kecil, Anda mungkin menemukan satu pemindai kerentanan yang mencakup semua atau sebagian besar sistem Anda. Namun, perusahaan yang lebih besar dengan jaringan yang kompleks mungkin lebih suka menggabungkan beberapa pemindai untuk mencapai tingkat keamanan yang diinginkan.

Bagaimana Anda melakukan Vulnerability Assessment

Dengan alat yang tepat, Anda dapat melakukan penilaian kerentanan dengan melakukan langkah-langkah berikut:

Pertama, Anda perlu memutuskan apa yang ingin Anda pindai, yang tidak selalu sesederhana kedengarannya. Salah satu tantangan keamanan siber paling umum yang dihadapi organisasi adalah kurangnya visibilitas ke infrastruktur digital mereka dan perangkat yang terhubung. Beberapa alasan untuk ini termasuk:

- Mobile Device : Smartphone, laptop, dan perangkat serupa dirancang untuk sering memutuskan dan menyambung kembali dari kantor, serta rumah karyawan dan seringkali lokasi terpencil lainnya.

- IoT Device : Perangkat IoT adalah bagian dari infrastruktur perusahaan tetapi mungkin terhubung terutama ke jaringan seluler.

- Cloud-Based Infrastructure : Penyedia layanan cloud memudahkan untuk menjalankan server baru sesuai kebutuhan tanpa keterlibatan IT.

Kita semua ingin bekerja dalam organisasi yang terorganisir dengan sempurna, tetapi kenyataannya seringkali lebih berantakan. Sulit untuk sekadar melacak apa yang dilakukan tim berbeda secara online, atau berubah, pada titik tertentu. Kurangnya visibilitas ini bermasalah karena sulit untuk mengamankan apa yang tidak dapat Anda lihat. Untungnya, aspek penemuan dari proses ini sebagian besar dapat dilakukan secara otomatis.

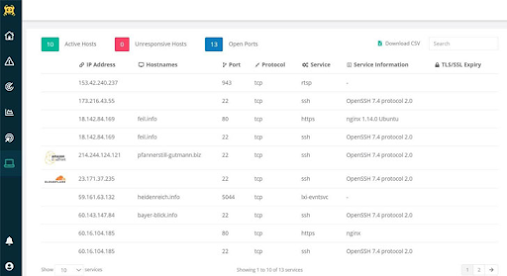

Misalnya, beberapa alat penilaian kerentanan modern, seperti Penyusup, dapat melakukan penemuan pada sistem yang dihadapi publik dan terhubung langsung ke penyedia cloud untuk mengidentifikasi infrastruktur berbasis cloud.

Setelah Anda mengetahui apa yang Anda miliki, pertanyaan berikutnya adalah apakah Anda mampu menjalankan penilaian kerentanan pada semua itu. Di dunia yang sempurna, Anda akan menjalankan penilaian kerentanan secara teratur di semua sistem Anda. Namun, vendor sering kali mengenakan biaya per aset, jadi prioritas dapat membantu jika anggaran tidak dapat menutupi setiap aset yang dimiliki perusahaan.

Beberapa contoh yang mungkin ingin Anda prioritaskan adalah:

- Internet-facing servers

- Customer-facing applications

- Databases containing sensitive information

Perlu dicatat bahwa dua vektor paling umum untuk serangan tidak bertarget atau massal adalah:

- Internet-facing systems

- Employee laptops (via phishing attacks)

Jadi jika Anda tidak mampu membeli yang lain, setidaknya cobalah untuk mendapatkan ini tercakup dalam urutan yang sama.

3. Vulnerability scanning

Vulnerability Scanning dirancang untuk mengidentifikasi kelemahan keamanan yang diketahui dan memberikan panduan tentang cara memperbaikinya. Karena kerentanan ini umumnya dilaporkan secara publik, ada banyak informasi yang tersedia tentang perangkat lunak yang rentan.

Pemindai kerentanan menggunakan informasi ini untuk mengidentifikasi perangkat dan perangkat lunak yang rentan dalam infrastruktur organisasi. Pemindai awalnya mengirimkan probe ke sistem untuk mengidentifikasi:

- Open ports & running services

- Software versions

- Configuration settings

Berdasarkan informasi ini, pemindai sering kali dapat mengidentifikasi banyak kerentanan yang diketahui dalam sistem yang sedang diuji.

Selain itu, pemindai mengirimkan probe khusus untuk mengidentifikasi kerentanan individu, yang hanya dapat diuji dengan mengirimkan eksploitasi aman yang membuktikan bahwa kelemahan tersebut ada.

Jenis probe ini dapat mengidentifikasi kerentanan umum seperti 'Command Injection' atau 'cross-site scripting (XSS)' atau penggunaan nama pengguna dan kata sandi default untuk sistem.

Bergantung pada infrastruktur yang Anda pindai (dan terutama seberapa luas situs web apa pun), pemindaian kerentanan dapat berlangsung dari beberapa menit hingga beberapa jam.

4. Result analysis & remediation

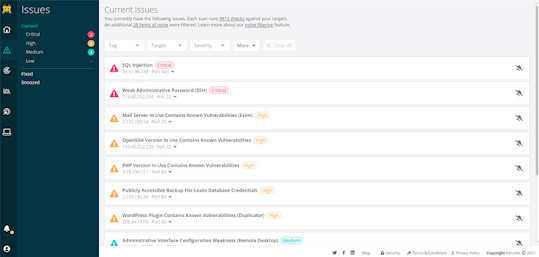

Setelah pemindaian kerentanan selesai, pemindai memberikan laporan penilaian. Saat membaca dan mengembangkan rencana perbaikan berdasarkan laporan ini, Anda harus mempertimbangkan hal-hal berikut:

- Severity : Vulnerability Scanner harus memberi label kerentanan potensial berdasarkan tingkat keparahannya. Saat merencanakan remediasi, fokuslah pada kerentanan yang paling parah terlebih dahulu, tetapi hindari mengabaikan sisanya selamanya. Tidak jarang peretas merantai beberapa kerentanan ringan untuk membuat eksploitasi. Pemindai kerentanan yang baik akan menyarankan jadwal kapan harus memperbaiki setiap masalah.

- Vulnerability Exposure : Mengingat prioritas di atas - tidak semua kerentanan ada pada sistem yang dihadapi publik. Sistem yang menghadap ke internet lebih mungkin dieksploitasi oleh penyerang acak yang memindai internet, menjadikannya prioritas yang lebih tinggi untuk perbaikan. Setelah itu, Anda harus memprioritaskan laptop karyawan mana pun dengan perangkat lunak yang rentan terpasang. Selain itu, sistem apa pun yang menghosting data yang sangat sensitif atau dapat mempengaruhi bisnis Anda secara negatif mungkin perlu diprioritaskan di atas yang lain.

Dalam kebanyakan kasus, ada tambalan yang dirilis secara publik untuk memperbaiki kerentanan yang terdeteksi, tetapi tambalan tersebut sering kali memerlukan perubahan konfigurasi atau solusi lain juga. Setelah menerapkan perbaikan, sebaiknya pindai ulang sistem untuk memastikan perbaikan telah diterapkan dengan benar.

Jika tidak, sistem mungkin masih rentan terhadap eksploitasi. Selain itu, jika tambalan menimbulkan masalah keamanan baru, seperti kesalahan konfigurasi keamanan (meskipun jarang), pemindaian ini dapat mengungkapnya dan memungkinkannya untuk diperbaiki juga.

5. Continuous Cyber Security

Pemindaian kerentanan memberikan gambaran singkat tentang kerentanan yang ada dalam infrastruktur digital organisasi. Namun, penerapan baru, perubahan konfigurasi, kerentanan yang baru ditemukan, dan faktor lain dapat dengan cepat membuat organisasi rentan kembali. Untuk alasan ini, Anda harus menjadikan manajemen kerentanan sebagai proses berkelanjutan daripada hanya satu kali latihan.

Karena banyak kerentanan muncul saat perangkat lunak dikembangkan, perusahaan pengembang perangkat lunak yang paling progresif mengintegrasikan penilaian kerentanan otomatis ke dalam pipeline continuous integration and deployment (CI / CD) mereka.

Hal ini memungkinkan mereka untuk mengidentifikasi dan memperbaiki kerentanan sebelum perangkat lunak dirilis, menghindari potensi eksploitasi dan kebutuhan untuk mengembangkan dan mengirimkan tambalan untuk kode yang rentan.

Kesimpulan

Penilaian kerentanan rutin sangat penting untuk postur keamanan siber yang kuat. Banyaknya kerentanan yang ada dan kompleksitas infrastruktur digital perusahaan rata-rata berarti sebuah organisasi hampir dijamin memiliki setidaknya satu kerentanan yang belum ditambal yang menempatkannya pada risiko.

Menemukan kerentanan ini sebelum penyerang dapat menentukan perbedaan antara serangan yang gagal dan pelanggaran data yang mahal dan memalukan atau infeksi ransomware.

Salah satu hal hebat tentang penilaian kerentanan adalah Anda dapat melakukannya sendiri dan bahkan mengotomatiskan prosesnya. Dengan mendapatkan alat yang tepat dan melakukan pemindaian kerentanan secara teratur, Anda dapat secara dramatis mengurangi risiko keamanan siber.

The Intruder vulnerability assessment platform

Penyusup adalah alat penilaian kerentanan yang sepenuhnya otomatis yang dirancang untuk memeriksa infrastruktur Anda dari 10.000 kelemahan yang diketahui. Ini dirancang untuk menghemat waktu Anda dengan menjalankan pemindaian keamanan secara proaktif, memantau perubahan jaringan, menyinkronkan sistem cloud, dan banyak lagi. Penyusup membuat laporan yang menguraikan masalah dan menawarkan saran perbaikan yang dapat ditindaklanjuti - sehingga Anda dapat menemukan dan memperbaiki kerentanan Anda sebelum peretas menjangkau mereka.

Sumber : thehackernews.com

0 Comments

Jangan Lupa Untuk Terus Visit blog kami : https://tips-trickindonesia.blogspot.com/?m=1